Milano: Phishing e Virus, non si fermano mai. Continuano con maggiore aggressività e intelligenza, le forme proposte da ignoti truffatori che fan di tutto per prelevare i dati «personali dagli utenti», ignari o convinti e sicuri, dei propri mezzi tecnologici o del proprio tecnico che Vi ha appena ripristinato il Vs PC appena distrutto dal Virus.

Due consigli per non essere presi per il collo, da queste truffe telematiche.

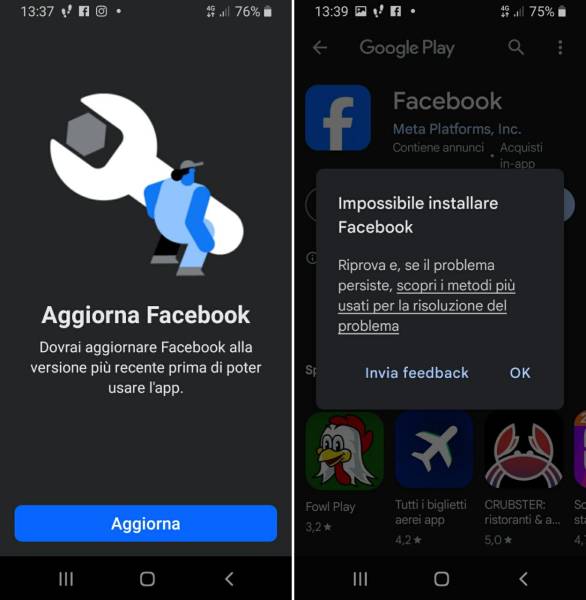

1 - aggiornare i propri software, in quanto non sono mai perfetti e quindi potenzialmente attaccabile da Virus che « sniffano e Vi spiano per prelevare i Vostri dati personali ».

2 - Non accettate inviti fasulli di gente anonima con nomi di pura fantasia, in quanto gli inviti hanno sempre una intestazione completa e di norma sono firmati con email certificate o da persone rintracciabili in tempo reale attraverso dati resi disponibili nelle comunicazioni inviate.

Verificate che i nomi indicati nelle email siano di appartenenza degli stessi che Vi stanno invitando esempio: Invito alla mostra Carlo Rossi presso il museo di Milano , un invito di questo tipo dovrà avere un mittente come il museo stesso esempio: www. museoscienza . org quindi un email di tipo info @ museoscienza . org . Impegnate qualche minuto e guardate il sorgente della email per verificare se il mittente corrisponde come da esempio a chi Vi sta invitando. Diversamente è sicuramente un Virus o Phishing (quindi un sistema pilotato da ignoti truffatori che intendo prelevare i Vostri dati personali per poi utilizzarli in atti illeciti, che possono provocare ulteriori danni a nome Vostro o generare danni personali alle Vostre finanze o altro ancora. )

3 - evitare di usare password semplici e brevi in quanto mettono a rischio la Vostra privacy e il Vs conto in Banca.

Un metodo molto efficace è quello di usare parole chiavi di tipo misto un esempio tipico sconsigliato è: il classico nome che pensiamo sia solo di nostra esclusiva proprietà come il nome del proprio cucciolo, anche se avesse un nome originale come [ carletto ].

Tuttavia una sua trasformazione può diventare la Vostra arma segreta e, da un nome potenzialmente pericoloso come carletto, lo si fa trasforma in [ CarL1eT99t5o ] molto più lunga «12 caratteri», mista a numeri e a lettere maiuscole e minuscole.

Una password può diventare molto sicura e, più facile da ricordare. Come? Per associazione, un metodo molto potente e semplice per coloro che la usano. l’utilizzo di questa tecnica è puramente mentale legata a ricordi personali importanti solo per coloro che la utilizzano.

Come applicarla: i numeri possono essere eventi associati e cose che solo voi sapete.. come la data dell’evento o l’anno dell’evento, o il numero dell’evento, idem per le lettere maiuscole associabili a ricordi importanti.

Ecco un esempio: vacanze del 1995 dove avete incontrato il Vostro nuovo partner magari a Livorno vicino a una Torre ed ecco che magicamente possiamo ricordare tutta la password dove carletto il nome del Vostro ipotetico cagnolino diventa [C] di carletto , [L1] che rappresenta Livorno del 1-995, [T99] che rappresenta la Torre e 1-99-5 quindi la parte dell’anno centrale e, infine [5] parte finale dell’anno. da qui la password complessa che solo voi potete ricordare per associazione anche se lontani dal vostro normale habitat o avete perso tutto o Vi occorre per una emergenza fuori casa eccoVi la parola chiave /password ricostruita [CarL1eT99t5o]. Un sistema che sicuramente Vi verrà invidiato da molti.

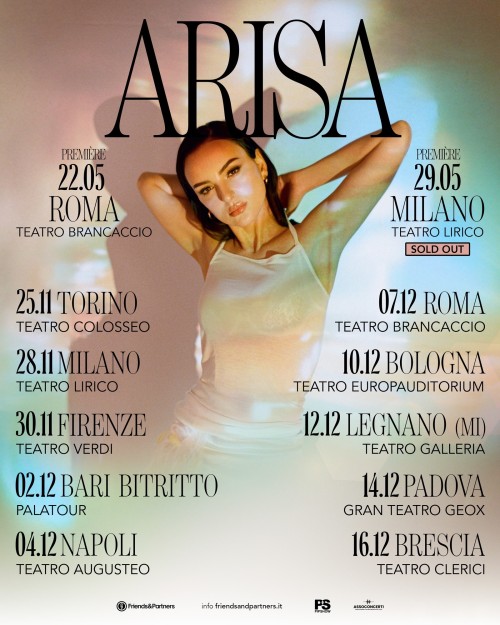

Oggi abbiamo ricevuto da BANCOPOSTA ITALIANE una comunicazione. Esaminiamo assieme questa email .. puro phishing . tipico tentativo di estorcere dati personali anche se il messaggio sembra Vero in quanto curato nella forma.

IL MESSAGGIO RICEVUTO IN e-MAIL (come nella foto)

l’informativa è resa ai sensi dell’art. 13 del D. Lgs 30 giugno 2003 n. 196 “Codice in materia di protezione dei dati personali“ a coloro che interagiscono con i servizi online di Poste Italiane, accessibili per via telematica.

Il reparto sicurezza della nostra banca le notifica che sono state prese misure per accrescere il livello di sicurezza dell’online banking, in relazione ai frequenti tentativi di accedere illegalmente ai conti bancari.

#003399">Accedi servizi online

#003399">La ringraziamo per aver scelto i nostri servizi.

#003399">Distinti Saluti

#003399">© Poste Italiane S.p.A. 08/14/2008

--- FINE eMAIL

Esame del contenuto, senza andare troppo in profondità , è Minaccioso [Se la nostra richiesta viene ignorata, non avremo altra scelta che bloccare temporaneamente il suo account], mostra chiaramente un dato erroneo, la data nella firma non usa la forma italiana quindi il messaggio non è italiano [ © Poste Italiane S.p.A. 08/14/2008 ] la data 08/14/2008 se letta in Italiano sarebbe 8 giorno 14 mese 2008 anno e, noi non abbiamo 14 mesi quindi la data non è Italiana.. poste italiane si firma nel proprio sito come : © Poste Italiane 2007

Poste Italiane non comunica via Email, è scritto nelle loro linee guida presenti al link http://antiphishing.poste.it dove informa il proprio cliente su possibili forme di truffe telematica.

Quindi eccoVi alcuni eccellenti motivi per capire che si tratta di pura truffa telematica.

Altro punto ancora poco chiaro è il seguente. Per i poveri malcapitati che dichiarano di essere stati truffati su poste italiane.

La domanda è : come sia possibile che tutto ciò avvenga? se oltre alla login e alla password per accedere ai servizi online, viene fornita una password ulteriore (lunga) che, viene richiesta per concludere operazioni di addebito o trasferimento e, tale password viene richiesta in modo casuale dal sistema di poste italiane e, mai in modo completo [quindi su tutta la password che conosce soltanto il correntista ne viene richiesta una parte generata casualmente dal sistema presente sul sito delle poste ] sistema, a mio avviso molto efficace.

Probabilmente è possibile che si venga spiati quando qualcuno è in possesso della Vostra login e della password. Ma per trasferire i propri soldi su altro conto corrente, si dovrà avere la password più importante, quella password parziale di una password molto più lunga che è in possesso solo il correntista.

Da qui il quesito... qualora siate stati derubati sul proprio conto corrente. Ci possono essere due motivi molto semplici. Qualcuno Vi ha preso fisicamente i Vostri dati personali compreso le Password del conto corrente dalla borsetta o da casa Vostra. Oppure avete messo questi dati in forma elettronica nel Vostro computer e inviato questi dati a qualcuno che ne ha fatto uso oppure che si è preso un bel virus di tipo Troiano.

Ma l’ipotesi più accreditata è quella di qualcuno che Vi conosce bene e, sa dove cercare i Vostri dati sensibili come le password.

Tuttavia c'è, da stare attenti a queste email phishing in quanto sicuramente possono accedere a conti correnti personali e rubarVi l’identità, in quanto potranno vedere quanto avete sul conto corrente e cosa peggiore sapere chi siete attraverso la «Lista Movimenti» . E in caso (pura ipotesi ma non da scartare) in cui ci siano addetti alle poste che possono accedere direttamente ai dati dei correntisti con i sistemi interni propri delle poste italiane, qualora siano anche gli autori di queste email phishing , una volta che sanno chi siete, probabilmente potranno accedere ai conti correnti con procedure che noi correntisti non conosciamo, ma che probabilmente mettono queste persone in condizione di accedere senza passare da internet al Vostro conto corrente e simulare azioni di trasferimento come se fossero stati fatti da Voi.

Buona Meditazione

LO SNIFFER estratto da : www.dia.unisa.it

Uno sniffer è un qualsiasi strumento, sia esso un software o un apparato hardware, che raccoglie le informazioni che viaggiano lungo una rete (network). Questa rete puo' utilizzare un protocollo di comunicazione qualunque: Ethernet, TCP/IP (Internet si basa principalmente su questo protocollo), IPX o altri.

Generalmente si utilizzano software sniffer e il termine in questione si riferisce a: 'The Sniffer Network Analyzer', il nome del primo programma di questo tipo, sviluppato dalla Network Associates, Inc. e protetto da trademark. Tuttavia la parola 'sniffer' è ora di uso comune, come ad esempio 'PC', e con essa ci riferiamo a tutti i programmi che implementano quelle stesse funzioni.Si possono dividere i vari tipi di sniffer in due grandi branche: i prodotti commerciali che sono rivolti agli amministratori di rete e alla manutenzione interna delle reti stesse e i prodotti sviluppati nell’underground informatico, spesso dotati di un'incredibile varieta' di funzioni ulteriori rispetto ai 'tool’ commerciali;

entrambi possono essere utilizzati come mezzo per accedere ad una rete.Se vogliamo fare una distinzione che non si basi solo sul prezzo del prodotto o sulla sua provenienza, possiamo considerare i software precedenti come un tutt'uno e rapportarli ad applicativi come gli 'analizzatori di retè (network analyzer) che danno la possibilita' di fare qualche operazione in più rispetto al semplice ascolto e archiviazione dei dati di passaggio su una rete, come compilare statistiche sul traffico e sulla composizione dei pacchetti.

Le funzioni tipiche degli sniffer non differiscono di molto e possono essere riassunte sinteticamente in:

* conversione e filtraggio dei dati e dei pacchetti in una forma leggibile dall’utente

* analisi dei difetti di rete, ad es. perché il computer 'A' non riesce a dialogare con 'B'

* analisi di qualita' e portata della rete (performance analisys), ad es.per scoprire 'colli di bottiglia' lungo la rete

* setacciamento automatizzato di password e nomi di utenti (in chiaro o, più spesso cifrati) per successiva analisi

* creazione di 'log', lunghi elenchi che contengono la traccia, in questo caso, del traffico sulla rete

* scoperta di intrusioni in rete attraverso l’analisi dei log del traffico